Новый BSOD CVE-2024-6768 влияет на Windows 11/10 и Server 2022

В прошлом месяце миллионы ПК с Windows по всему миру пострадали от одного из самых масштабных глобальных сбоев компьютеров, вызванных уязвимостью CrowdStrike Falcon. Менее чем через месяц после BSOD CrowdStrike фирма Fortra, занимающаяся кибербезопасностью, в своем отчете выявила еще одну новую проблему с синим экраном смерти. Это CVE-2024-6768 BSOD.

О синем экране CVE-2024-6768

В деталях, в драйвере Windows CLFS.sys (Common Log File System), который отвечает за запись приложений и управление журналами, есть новая уязвимость. Этот недостаток, отслеживаемый как CVE-2024-6768, возникает из-за неправильной проверки указанного количества во входных данных (CWE-1284) в драйвере CLFS.sys, что приводит к отказу в обслуживании.

Эта ошибка может привести к неустранимой несогласованности, активируя функцию KeBugCheckEx, что в конечном итоге приводит к печально известному синему экрану смерти, который является давним врагом пользователей Windows.

Масштаб уязвимости

BSOD CVE-2024-6768 не делает различий и в настоящее время затрагивает все версии Windows 10, Windows 11, Windows Server 2016, Windows Server 2019 и Windows Server 2022, независимо от того, установлены ли на них все последние исправления безопасности.

Исследователь Рикардо Нарваха продемонстрировал уязвимость с помощью PoC (доказательство концепции), которое использует определенные значения в файле .BLF, формате файла в Windows CLFS. Не требуя взаимодействия с пользователем, непривилегированный пользователь может создать определенный ввод, чтобы вызвать сбой системы.

Согласно отчету, появляются некоторые потенциальные проблемы, такие как нестабильность системы и отказ в обслуживании. Злонамеренные пользователи могут многократно эксплуатировать уязвимость CVE-2024-6768, постоянно вызывая сбои в работе затронутых систем, тем самым нарушая работу и приводя к потенциальной потере данных.

С точки зрения серьезности BSOD CVE-2024-6768, он относится к Medium, рейтинг 6.8 по CVSS (Common Vulnerability Scoring System). Вектор атаки локальный, что означает, что злоумышленникам необходимо физически получить доступ к машине, чтобы использовать уязвимость, что несколько ограничивает область потенциальных атак.

Исправления для BSOD CVE-2024-6768 нет, но есть некоторые предложения

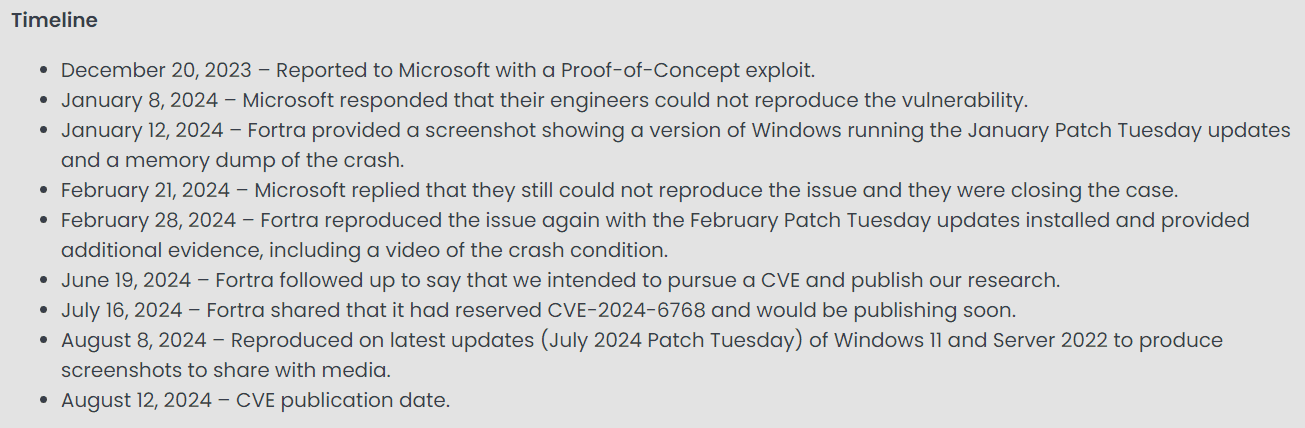

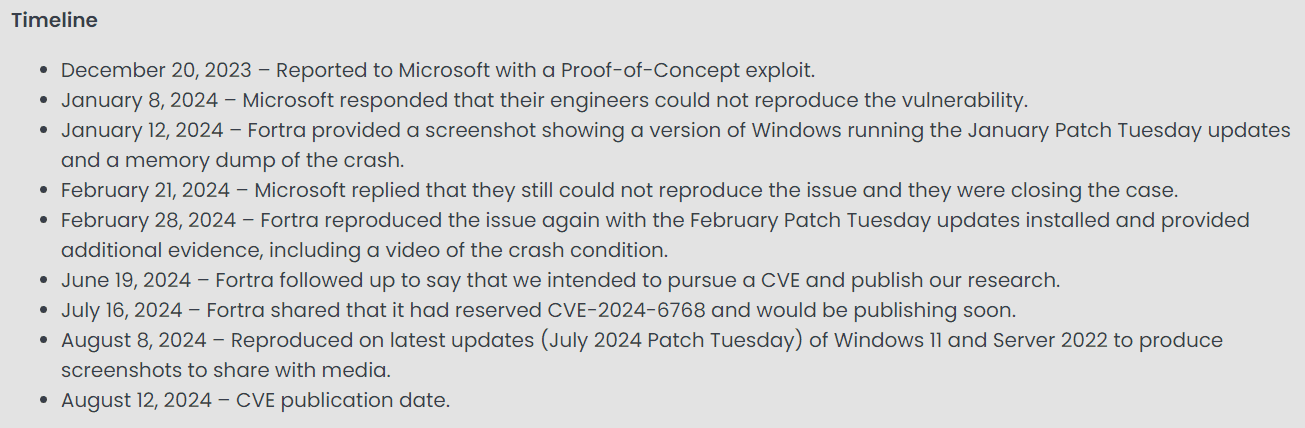

Согласно временной шкале, опубликованной Fortra, эта компания впервые сообщила Microsoft об эксплойте Proof-of-Concept 20 декабря 2023 года, и Microsoft ответила, что их инженеры не смогли воспроизвести уязвимость. Наконец, Fortra выпустила уязвимость CVE-2024-6768 12 августа 2024 года.

В настоящее время у Microsoft нет никаких мер по смягчению или решению для исправления синего экрана CVE-2024-6768 из-за характера уязвимости. ИТ-администраторам следует проявлять осторожность и пытаться попробовать некоторые дополнительные меры безопасности, где это возможно.

- Ограничьте физический доступ к критически важным системам

- Отслеживайте любую необычную активность, которая пытается использовать уязвимость.

- Поддерживайте системы Windows в актуальном состоянии, чтобы снизить риск эксплуатации.

Получаете ошибку BLOSOD CLFS.sys, вызванную другими причинами, а не уязвимостью CVE-2024-6768? Вы можете найти решения в этом руководстве – 4 способа исправить ошибку BLOSOD CLFS.sys в Windows 10/11.

Резервное копирование файлов во избежание потери данных

Если вы обычный пользователь, то единственное, что вы можете сделать, это сохранить свои данные в безопасности, поскольку потенциальная потеря данных вызвана повторяющимися сбоями системы, как указано выше. Для резервного копирования данных мы рекомендуем MiniTool ShadowMaker, профессиональное и лучшее программное обеспечение для резервного копирования для Windows 11/10/8.1/8/7 и Server 2016/2019/2022.

Эта утилита резервного копирования играет важную роль в резервном копировании файлов, папок, дисков и разделов. Кроме того, MiniTool ShadowMaker позволяет регулярно выполнять резервное копирование данных, устанавливая временную точку в день, неделю или месяц. Также поддерживаются инкрементные и дифференциальные резервные копии, что экономит время и дисковое пространство.

Загрузите его на свой ПК и выполните следующие действия, чтобы начать резервное копирование.

Пробная версия MiniTool ShadowMakerНажмите для загрузки100% чистый и безопасный

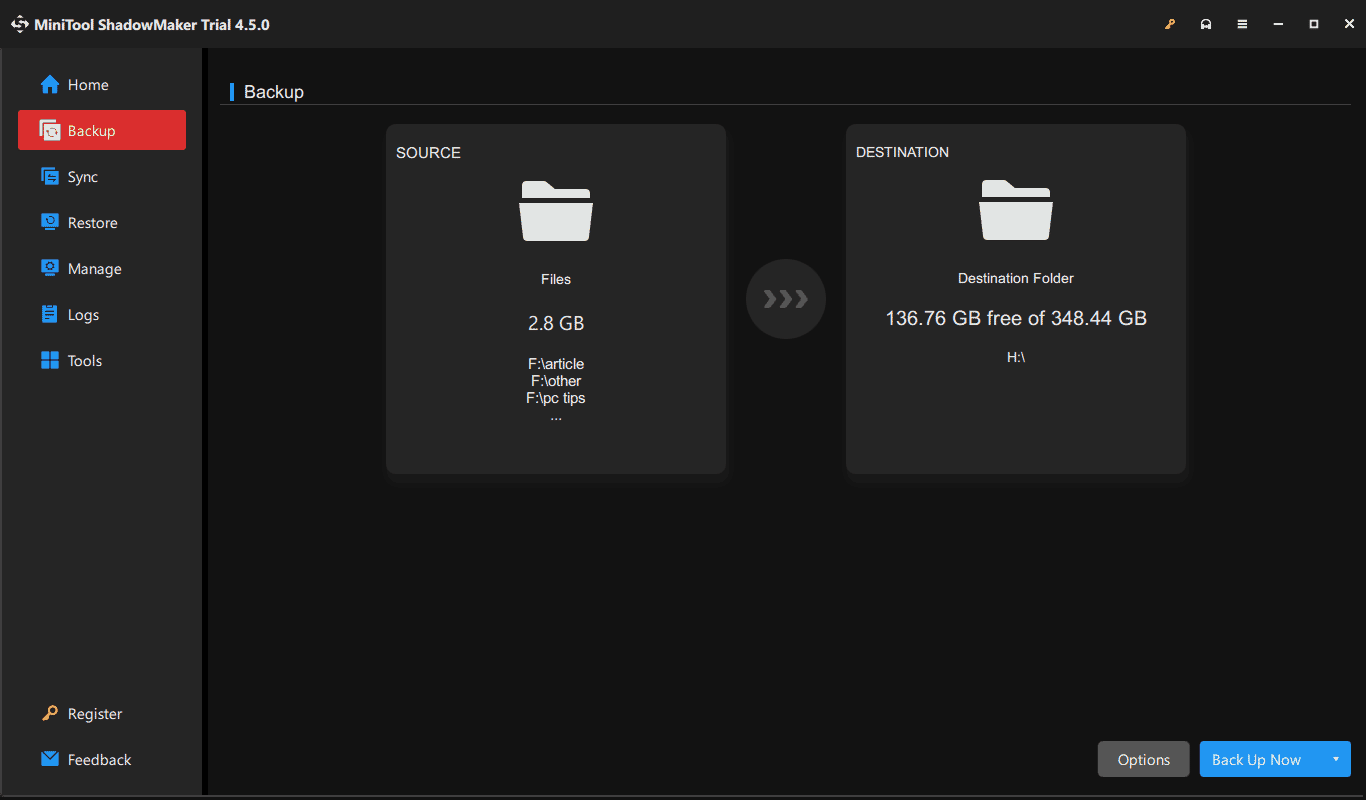

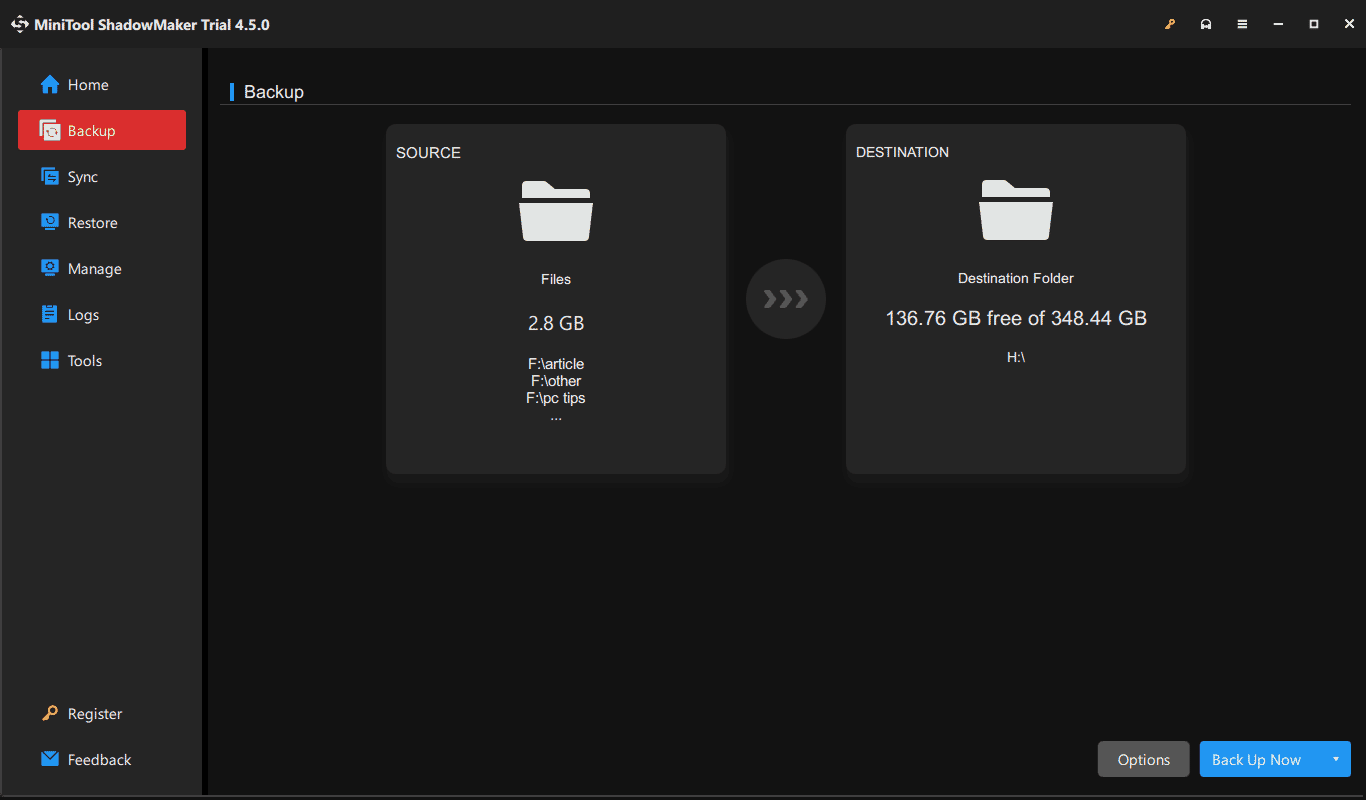

Шаг 1: Запустите пробную версию MiniTool ShadowMaker на ПК или сервере под управлением Windows.

Шаг 2: Перейти к Резервное копирование > ИСТОЧНИКвыберите, что именно нужно резервировать, и нажмите ХОРОШО.

Шаг 3: Под Резервное копированиеударять МЕСТО НАЗНАЧЕНИЯ выбрать путь, например внешний диск, для сохранения резервной копии образа.

Шаг 4: Для автоматического резервного копирования нажмите Параметры > Настройки расписанияи настройте план. Затем нажмите Создать резервную копию сейчас для начала полного резервного копирования, и запланированные резервные копии будут созданы в указанное время.