План аварийного восстановления кибербезопасности: шаблон информационной безопасности

Довольно печально, что половина организации не смогла оправиться от кибератак. Таким образом, всегда важно принимать необходимые меры предосторожности, чтобы избежать киберпреступлений и обеспечить информационную безопасность. Готовы ли вы и ваша организация противостоять этой кибератаке? Если нет, то паникуйте. А вот и блог с полными шаблонами планов аварийного восстановления кибербезопасности, которые помогут вам принять решение до и после того, как столкнетесь с любыми кибератаками. План обеспечения безопасности данных или информации имеет большее значение для надлежащего функционирования организации в эту кибер-эру.

Насколько хорошо сочетаются кибербезопасность и план аварийного восстановления?

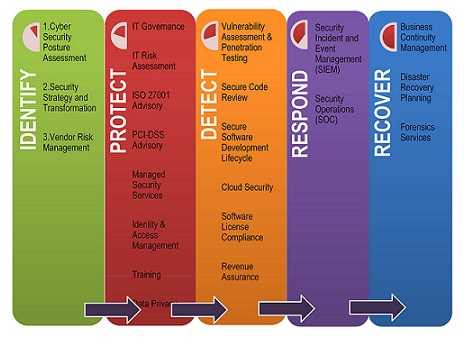

Пользователи ошибочно полагали, что аварийное восстановление и восстановление кибербезопасности – это одно и то же. Ну это не то же самое! Основная роль аварийного восстановления информации заключается в обеспечении непрерывности бизнеса даже после любой катастрофы из-за любых природных или техногенных действий. С другой стороны, кибербезопасность или информационная безопасность защищает ИТ-активы от целого ряда угроз, которые преследуют цифровую среду или после утечки данных.

И план аварийного восстановления кибербезопасности, и план информационной безопасности стремятся минимизировать влияние неожиданных инцидентов. Если нет надлежащих планов по отражению любых кибератак, организация оставляет себя уязвимой. Обе эти стратегии восстановления демонстрируют достаточно действий, чтобы восстановить бизнес-операции как можно быстрее. Помимо этого, они оба разработаны, чтобы предложить безграничную способность к восстановлению, чтобы свести к минимуму возникновение любых таких случаев в будущем.

Марк Тестони, президент и главный исполнительный директор SAP National Security Services процитировал: «Угрозы в планах восстановления безопасности более сильны, чем в случае аварийного восстановления». Например, атаки программ-вымогателей, такие как WannaCry, склонны к разрушению ИТ-активов и, следовательно, требуют адекватных планов восстановления информационной безопасности для анализа того, как реагировать на новые угрозы и риски в кибер-мире.

Обеспокоены проблемами и проблемами кибербезопасности?

Вы беспокоитесь о потере важных данных? Не позволяйте атакам нарушить или использовать ваши данные не по назначению. Большинство экспертов по безопасности рекомендуют следовать нескольким планам с подходящими политиками и процедурами. Узнайте, как составить план аварийного восстановления кибербезопасности для вашей организации без каких-либо лазеек.

| План по ликвидации последствий катастрофы | План восстановления безопасности | |

|---|---|---|

| Основная роль | Обеспечивает непрерывность бизнеса от любых произошедших деструктивных атак | Защищает ИТ-активы после взлома |

| Способ ответа | Открытое общение с заинтересованными сторонами обеспечивает быстрый процесс восстановления | Обеспечивает секретный подход к сбору доказательств и анализу первопричины |

| Стратегические различия | Быстрый и точный процесс восстановления | Защитный подход для предотвращения будущих потерь |

| План управления | Группа преданных своему делу специалистов посвящает себя решению любого аварийного восстановления и соответствующим образом его планирует | Выделенная команда держит в курсе всех последних угроз кибербезопасности и при необходимости манипулирует планами |

Лучший шаблон плана аварийного восстановления кибербезопасности

Будь то классический вирус или новейшая сетевая атака, любые угрозы безопасности могут создать хаос и править нами. Поэтому важно настроить данные и интегрировать кибербезопасность в стратегию аварийного восстановления.

1. Запустите инструменты и элементы управления для многоуровневой защиты.

- Примите превентивные меры, например брандмауэр, для анализа и проверки полученного содержимого. Установка антивируса может заблокировать вирусы и уязвимости

- Обязательно строго контролируйте любые изменения и загрузки программного обеспечения.

- Строгий контроль доступа и аудит для предотвращения атак вредоносного ПО

- Своевременный мониторинг для раннего обнаружения проблем и принятия строгих мер

2. Правильное планирование фазы восстановления

- Инициируйте роли и обязанности по управлению инцидентами

- Создайте более крупный план обеспечения непрерывности бизнеса и план реагирования на киберинциденты со стратегией управления кризисами

- Обеспечьте создание необходимых механизмов для общения

- Прежде чем возникнут какие-либо атаки или инциденты, выявляйте и устраняйте пробелы в кризисном планировании.

- Основываясь на недавних кибератаках, таких как Ransomware, генерируйте и решайте сценарии «Что, если».

- Стремитесь к постоянному совершенствованию и следите за недавними кибератаками и обновляйте их.

3. Создайте документ для улучшенного восстановления.

- Процедуры, отслеживание показателей и т. Д. Должны быть задокументированы для увеличения времени отклика и восстановления.

- Создавать и разрабатывать схемы оборудования и инфраструктуры

- Хорошо обслуживаемый инвентарь активов и систем, например копии соглашений с поставщиками и поставщиками

- Собирайте информацию о соответствии нормативным требованиям, например о том, кто, когда, как, которая поможет решить проблемы в случае утечки данных.

- Расставьте приоритеты в важнейших приложениях, которые необходимо восстановить в первую очередь

Заключительные мысли

Это развивающийся деловой мир, в котором вещи продолжают меняться. Следовательно, организация должна предпринять необходимые действия для снижения риска, связанного с угрозами кибербезопасности и стихийными бедствиями. В связи с недавним увеличением киберрисков и утечки информации для организации стало важным выделять больше ресурсов на предотвращение таких атак для обеспечения надлежащей информационной безопасности. В таком случае жизненно важную роль играет план аварийного восстановления кибербезопасности. Следовательно, попробуйте управлять описанными выше стратегиями в разных группах внутри организации. Это создаст среду для контроля рисков, связанных с постоянно растущими кибератаками.